Możesz pomóc w znalezieniu leku przeciwko koronawirusowi SARS-CoV-2. Wystarczy komputer

14 marca 2020, 13:13W ramach projektu Folding@Home możemy teraz pomóc w walce z koronawirusem. Każdy chętny może poświęcić część mocy obliczeniowej swojego komputera na rzecz pracy nad poszukiwaniem szczepionek i leków zwalczających SARS-CoV-2.

Polaris zagra w pokera z mistrzami

14 czerwca 2007, 12:34Wiele osób pamięta pojedynek komputera Deep Blue z arcymistrzem Garrim Kasparowem. To, jak dotychczas, najsłynniejszy przykład rywalizacji komputera z człowiekiem.

Komputer z bakterii

13 grudnia 2010, 13:21W wielu instytutach badawczych trwają prace nad wykorzystaniem bakterii do budowy komputera, a zatem stworzenia czegoś w rodzaju znanej ze Star Treka rasy Borgów - kolektywnych umysłów składających się z wielu organizmów.

Poprawiony Firefox

24 września 2015, 12:01W opublikowanej właśnie najnowszej wersji Firefoksa poprawiono 27 błędów, z których 6 pozwalało napastnikowi na przejęcie całkowitej kontroli nad komputerem bez konieczności podejmowania działań przez użytkownika

Padł rekord precyzji kontroli pojedynczego kubitu. Tak małego odsetka błędów jeszcze nie było

11 czerwca 2025, 10:54Fizycy z Uniwersytetu Oksfordzkiego pobili światowy rekord w precyzji kontrolowania pojedynczego kubitu. Uzyskali odsetek błędów wynoszący zaledwie 0,000015%, co oznacza, że ich kubit może popełnić błąd raz na 6,7 milionów operacji. O ile wiemy to najbardziej precyzyjne operacje z udziałem kubitów, jakie kiedykolwiek wykonano. To ważny krok w kierunku budowy praktycznego komputera kwantowego, który zmierzy się z prawdziwymi problemami, mówi współautor badań, profesor David Lucas z Wydziału Fizyki Uniwersytetu Oksfordzkiego.

Czas na nowe interfejsy

17 lipca 2008, 14:44Badacze z University of Washington zaprezentowali narzędzie, które pozwoli programistom na tworzenie interfejsów dostosowujących się do możliwości wzrokowych i motorycznych indywidualnego użytkownika. System Supple został pokazany na spotkaniu Stowarzyszenia na Rzecz Rozwoju Sztucznej Inteligencji (Association for the Advancement of Artificial Intelligence - AAAI).

Trwają prace nad usuwaniem awarii na Curiosity

5 marca 2013, 12:24W ubiegłym tygodniu doszło do problemów z pamięcią komputera pokładowego łazika Curiosity. W podstawowym komputerze urządzenia wykryto problem złej alokacji obszarów pamięci. Curiosity został przełączony na komputer zapasowy pracujący w trybie bezpiecznym

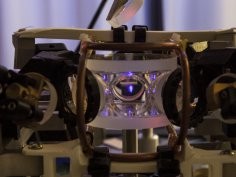

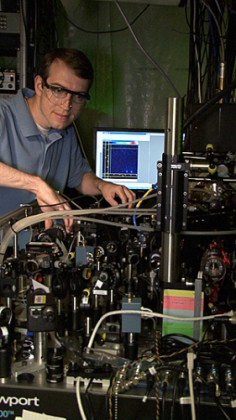

Rekordowo pojemna pamięć kwantowa bazująca na chłodzonych laserowo atomach

18 grudnia 2017, 15:42W Laboratorium Pamięci Kwantowych na Wydziale Fizyki Uniwersytetu Warszawskiego, wykorzystując chmurę schłodzonych laserowo atomów, zbudowano pamięć zdolną przechowywać jednocześnie 665 kwantowych stanów światła. Wyniki eksperymentu opublikowano w prestiżowym czasopiśmie naukowym Nature Communications.

2000 prób ataku na dobę

8 lutego 2007, 17:50Naukowcy obliczyli, że każdy podłączony do Sieci komputer jest atakowany średnio co 39 sekund. Michael Cukier z University of Maryland, autor badań, stwierdził: Nasze dane dowodzą, że komputery podłączone do Internetu są atakowane bez przerwy. Maszyny, które wykorzystaliśmy w naszym badaniu były w ciągu doby atakowane średnio 2244 razy.

Pierwsze uniwersalne obliczenia kwantowe

16 listopada 2009, 13:22Przeprowadzono testy pierwszego uniwersalnego, programowalnego komputera kwantowego. Odbyły się one w warunkach laboratoryjnych i ujawniły sporo problemów, które muszą zostać rozwiązane, zanim tego typu komputer pojawi się poza laboratorium.